臭名昭著的朝鲜网络间谍组织 “拉扎罗斯集团”(Lazarus Group)的武器库中又多了一项隐蔽技术:在基于 Unix 的系统(如 macOS 和 Linux)中滥用 xattr(即扩展文件属性)。根据安全研究员 Tonmoy Jitu 的分析,这种被称为 RustyAttr 的方法利用 macOS 元数据隐藏恶意有效载荷,躲避传统检测工具和杀毒软件的攻击。

xattr 命令通常用于存储 Finder 标记或隔离标志等元数据,它还可以在不改变文件可见内容的情况下将二进制数据嵌入文件。虽然对合法目的有用,但它也为攻击者提供了隐藏恶意脚本的途径。正如 Jitu 解释的那样: “xattr 与 Windows 备用数据流(ADS)非常相似,它提供了一种在不改变文件可见内容的情况下将元数据嵌入文件的机制。”

据报道,由 Lazarus Group 开发的 RustyAttr 木马利用这种元数据在被入侵系统中持续存在。由于嵌入了扩展属性,它的恶意有效载荷可以绕过 macOS Gatekeeper 等传统文件扫描工具。Jitu 的分析强调了该木马的能力: “RustyAttr木马能够绕过文件系统的传统监控工具,直接从扩展属性中获取并执行恶意脚本。”

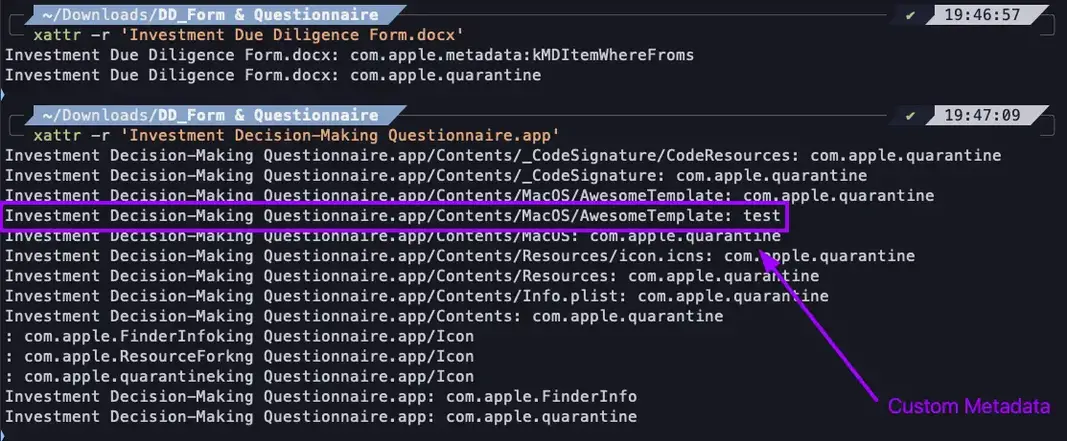

Jitu 对恶意文件 DD Form Questionnaire.zip 的调查揭示了 RustyAttr 的感染链。该木马隐藏在与应用程序文件(如 .app 捆绑程序)链接的元数据中。一个突出的发现是测试属性,它包含一个恶意 shell 命令,用于下载和执行其他有效载荷。

该过程包括:

- 在元数据中嵌入命令: 恶意 shell 命令存储在 com.example.hidden_data 等属性中。

- 执行隐藏有效载荷: 这些命令会下载诱饵文件(如 PDF),并通过 AppleScript 执行 shell 脚本。该命令将 PDF 文件下载到特定位置……然后从 URL 获取 shell 脚本并通过 AppleScript 执行。

- 通过泄漏的证书持久化: 该木马最初使用泄露的证书签名,可绕过安全检查,直到证书被吊销。

与 RustyAttr 相关联的恶意基础架构进一步将其与 Lazarus Group 联系起来。Jitu 指出 “恶意 curl 命令中使用的域被标记为恶意域……与已知威胁行为者基础设施相关的 IP 地址相连。”

此外,该组织还采用了社会工程学策略,将 RustyAttr 伪装成合法的 PDF 文件或系统实用程序,诱骗用户执行。

尽管功能强大,但 RustyAttr 的技术仍未列入 MITRE ATT&CK Framework,这让防御者对这种微妙的攻击毫无准备。吉图强调了其中的风险: “通过将关键数据和有效载荷隐藏在文件元数据中,RustyAttr 可以躲避检测……允许攻击者长时间保持对被入侵系统的控制。”